La normalización de las actividades operacionales, con distintos modelos de retorno a sus oficinas, han llevado a un aumento de la dependencia y a la utilización de los medios digitales para lograr una mejor comunicación. En efecto, hemos generado hábitos arraigados a la tecnología los cuales, en gran medida, son beneficiosos para la productividad, otorgando simplicidad y eficiencia en nuestra rutina. Internet se convirtió en el principal canal para la interacción entre personas, tanto en el ámbito laboral como en el personal.

Sin embargo, este hecho es conocido por los cibercriminales, quienes han aportado a la proliferación de programas maliciosos que buscan comprometer nuestros equipos con algún tipo de malware. El malware ha pasado a representar una peligrosa fauna cibernética, donde destacan algunos por su capacidad disruptiva, otros por la capacidad de propagación en cortos periodos de tiempo, otros por el tipo de daño reputacional que infringen y otros por aplicar extorsión en sus víctimas con el fin de asegurar sus demandas, principalmente monetarias.

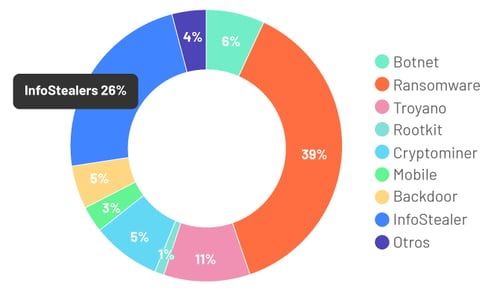

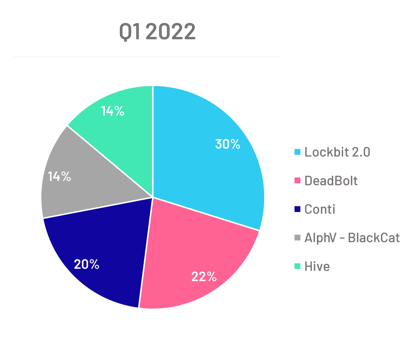

Al respecto, nuestro equipo de especialistas ha realizado un consolidado de las actividades relacionadas a malware más importantes del primer trimestre de 2022, evidenciando que a nivel nacional las variantes de malware más presentes continúan siendo Ransomware e InfoStealers:

Malware evidenciado por categoría Q1 2022

Del mismo modo, durante este trimestre evidenciamos un aumento de ataques contra las infraestructuras críticas. Podemos mencionar que se ha detectado nuevamente el uso de artefactos de ataque conocidos como “WIPER”, bajo el marco de la Guerra entre Rusia y Ucrania (https://portal.cci-entel.cl/Threat_Intelligence/Boletines/1161/). Estos artefactos, destacan por ser totalmente disruptivos, focalizados en provocar daño, afectando la integridad y disponibilidad de la información.

Por otra parte, tal como lo comentamos en nuestro informe final 2021, la compra de malware como servicio (MaaS: Malware-as-a-Service), ha conllevado un aumento sustancial en la explotación de vulnerabilidades, donde ciberdelincuentes sin mayor sofisticación ni conocimientos pueden causar un gran impacto en las operaciones de negocio de las organizaciones. La característica principal es el ofrecimiento del servicio de alquiler de malware, que permite acceso a soluciones personalizables. Algunos, incluso ofrecen garantías de devolución de dinero, mientras que otros operan basados en comisiones vinculadas al éxito de las campañas perpetradas que en líneas generales fluctúa entre el 10% a 30% en algunos casos.

Sin desmedro de lo anterior, durante el primer trimestre de 2022 hemos visto que la actividad cibercriminal continúa siendo fuertemente golpeada por la unión de las fuerzas de orden y seguridad y el compromiso de diferentes autoridades de diferentes países dedicados a la persecución de estos ciberdelincuentes. Este hecho ha generado que estos grupos de ciberactores se vean obligados a tomar mayores resguardos y minimizar sus áreas de operaciones y en algunos casos abandonar la escena. Independiente de esto, a medida que ha ido avanzando 2022, la amenaza de ransomware no da señales de bajar su escalada de ataques.

Panorama de malware en Chile y LATAM

En relación con las amenazas presentes a nivel nacional durante este primer trimestre de 2022, podemos destacar que las variantes de Ransomware e InfoStealer se mantienen como las mayores amenazas a las cuales nos enfrentamos. Por lo que continuamos manteniendo presente que: la protección de la identidad debe ser la clave de nuestras operaciones en 2022.

La tendencia Q1 2022 estuvo marcada por:

- Utilización de tácticas, técnicas y procedimientos más agresivos por parte de los actores de amenaza.

- Utilización o resurgimiento de herramientas del tipo “Wiper”, las cuales solo buscan destruir sistemas y provocar el máximo de daño posible.

- Nuevos ataques a infraestructuras críticas de naciones, especialmente bajo la Guerra Rusa-Ucrania.

- Se mantiene el robo de información como principal vector de entrada para los incidentes de ciberseguridad.

- La comercialización de malware como servicio (MaaS) sigue trayendo consigo un aumento sustancial en la explotación de vulnerabilidades, donde ciberdelincuentes sin mayor sofisticación ni conocimientos pueden causar un gran impacto en las organizaciones.

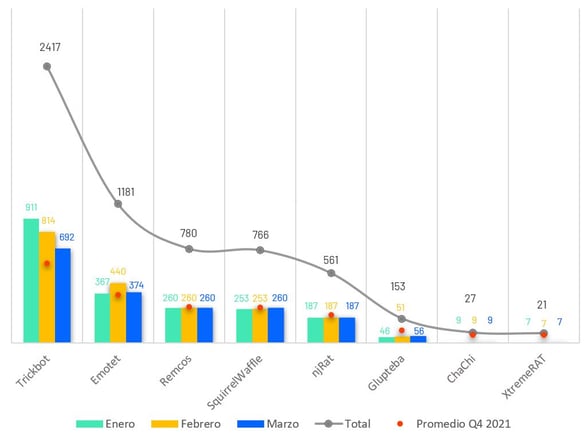

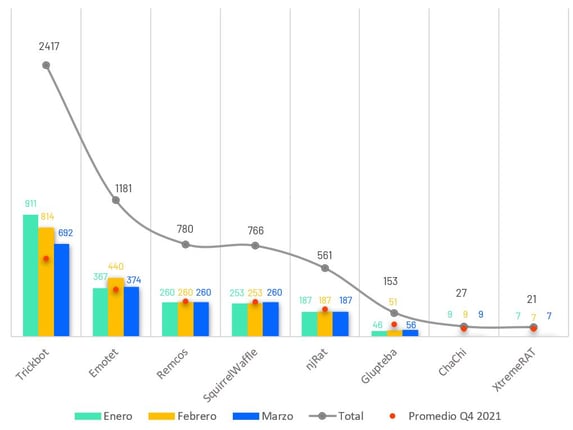

Si bien, ransomware es una de las amenazas más conocidas y mediáticamente más nombradas, no podemos dejar de mencionar a otro tipo de variantes de malware como son los InfoStealers, Troyanos, Botnets y Cryptominers, cuyas cifras siguen en aumento y merecen la atención de las organizaciones nacionales y del cono Latinoaméricano.

Ransomware

El alza de operaciones conjuntas y combinadas contra actores de amenaza y portales de mercado negro, también ha estado presente contra grupos de ciberdelincuentes que utilizan ransomware para sus actividades ilícitas. Sin embargo, durante este trimestre se ha evidenciado que a pesar de los esfuerzos por desmantelar estos conglomerados delictivos, lo cierto, es que debido al ofrecimiento de servicios de alquiler de malware y la capacidad de mutación de los grupos detrás de estas operaciones maliciosas, ransomware continúa siendo una de las principales amenazas a nivel nacional y global.

Lo que ha marcado este trimestre, ha sido en gran medida la escalada de ataques inmersos en la guerra entre Rusia y Ucrania, lo cual ha llevado a la generación de ataques entre ambas partes y ha demostrado nuevamente que muchos de estos ciberactores están amparados o cuentan con el apoyo de potencias o países que ven algún tipo de beneficio el estar a ese lado de la vereda.

Evolución del Ransomware

v1.0 Proliferación de ransomware por la aparición de las criptomonedas. Los respaldos diarios fueron la solución de todos los problemas.

v1.5 Aparece el Ransomware-as-a-Service (RaaS). los ciber actores detrás de ransomware entienden que sus productos pueden ser comercializados en mercados negros, dando inicio a la era del comercio de ransomware como servicio.

v2.0 Nace una nueva técnica, con ello los ciberdelincuentes tienen mayores probabilidades de asegurar el pago de los rescates por parte de sus víctimas. La exfiltración y posterior extorsión es rápidamente adoptada por la mayoría de las nuevas variantes.

v2.5 La extorsión va más allá de las víctimas, los ciber delincuentes buscan en los datos robados, información personal de individuos que tengan relación con las víctimas (clientes, proveedores o colaboradores). En caso de encontrar algo comprometedor, envían correos electrónicos evidenciando que han capturado datos personales por falta de seguridad de la organización comprometida. Con esto buscan asegurar aún más el pago de los rescates.

v3.0 El Ransomware es acompañado de una denegación de servicio distribuida (DDoS), los servicios expuestos a Internet de las víctimas no estarán disponibles hasta que se pague el rescate de los datos. Durante los últimos meses, este tipo de comportamiento se ha evidenciado de forma esporádica.

v3.5 Portales de Ransomware son privados, no hay acceso público. Durante 2021 evidenciamos grupos de ransomware como Hydra y Haron, quienes pese a ser ransomwares emergentes, se han mantenido en el anonimato debido a la dificultad que supone obtener información de ellos, ya que sus portales cuentan con una capa de autenticación que priva a equipos de seguridad su acceso rápido y por lo mismo, tienen menor impacto mediático en la comunidad.

v4.0 Ransomware se utiliza como un arma a base de código contra gobiernos e infraestructura crítica, cambiando radicalmente su motivación financiera a una motivación política-militar totalmente disruptiva. Su evolución apunta a la destrucción de sus objetivos, sin interés en beneficio económico. Hecho evidenciado en 2022 principalmente en la guerra Ruso-Ucraniana.

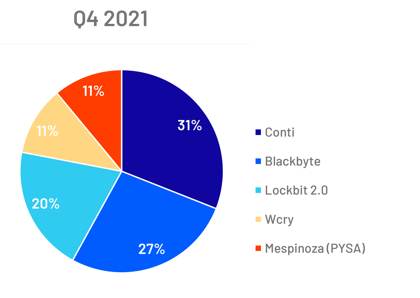

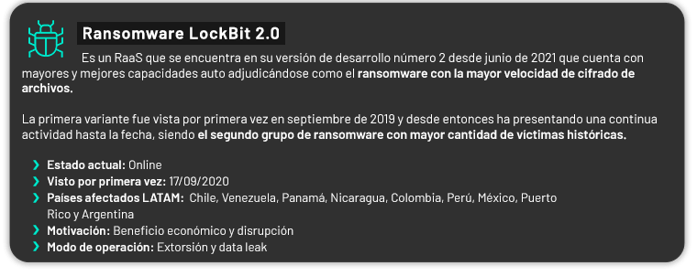

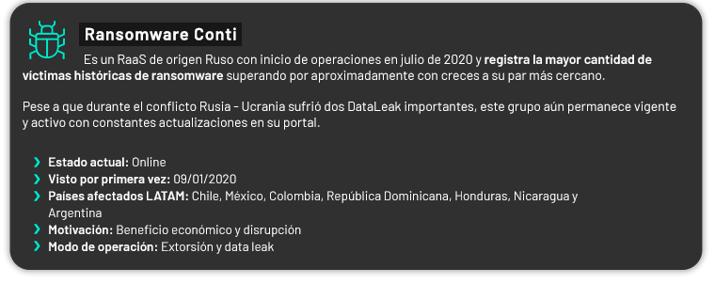

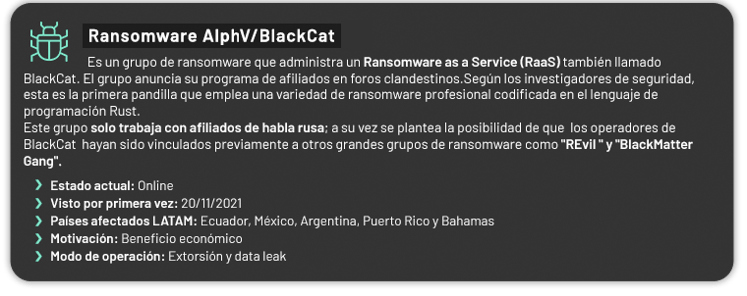

TOP 5 ransomware con mayor relevancia en Chile y LATAM Q1 2022

Ransomware con mayor relevancia a nivel mundial en el año 2021

Ransomware REvil / Sodinokibi

Independiente de que Ransomware REvil no tuvo presencia en Chile en el año 2021 fue uno de los grupos de ransomware más notorios o con mayor presencia mediática en el 2021.

- País origen: Atribuido a Rusia

- Estado actual: offline

- Visto por primera vez: Mayo de 2019

- Países afectados LATAM: Brasil, Perú, México y Argentina

- Motivación: Beneficio económico.

- Modo de operación: Extorsión, data leak.

Algunos hitos de este importante grupo de amenazas durante este último tiempo son los siguientes:

- El 2 de julio, la banda de ransomware REvil atacó la plataforma MSP basada en la nube de Kaseya, lo que afectó a los MSP y a sus clientes. Este ataque llamó la atención de los medios de comunicación y las autoridades policiales que aumentaron la presión sobre el grupo. A partir del 13 de julio, la infraestructura y los sitios web utilizados por la banda de ransomware REvil eran misteriosamente inalcanzables.

- El grupo regresó en septiembre de 2021 siendo evidenciado realizando ataques DDoS basados en extorsión contra ITSP en el Reino Unido y Canadá.

- En octubre de 2021 REvil anunció su cierre en una publicación que reveló que los servicios Tor de la pandilla REvil fueron presuntamente secuestrados y quien quiera que los pirateó reemplazó los servicios con una copia de las claves privadas de la pandilla, que debieron haber obtenido de una copia de seguridad anterior. Se afirmó que el servidor estaba "comprometido".

Cryptominer

XMRig, malware de criptominería que se destaca por uso de tecnología de código abierto que desafortunadamente ha venido cobrando cada vez mayor relevancia en el ambiente del malware al ser adoptada por los cibercriminales como parte de sus campañas maliciosas.

XMRig Malware

XMRig es un software de minería de código abierto creado para facilitar el acceso a la criptominería de Monero (Criptomoneda difícil de rastrear, otorgando mayor anonimato para los ciberdelincuentes) en los equipos que se comprometen. Visto por primera vez el 26 de mayo de 2017 y con una última versión disponible de este software (6.17.0) lanzada el 17 de abril del presente año, ha sido adoptada por los cibercriminales como parte de sus campañas maliciosas para añadir funcionalidades de criptominería a su malware.

Algunos aspectos a favor de XMRig para los actores de amenazas:

- Su principal función es la distribución de trabajo a los mineros.

- Pueden modificar el código abierto según sus necesidades favoreciendo la creación de versiones troyanizadas del minero de forma activa distintas campañas.

- XMRig utiliza el protocolo de comunicación Stratum que está basado en mensajes JSON-RPC para comunicarse tanto con el servidor proxy como con el pool de minería.

- Esta comunicación suele producirse en texto claro y, por ende, es posible, en la mayoría de los casos, configurar indicadores de compromiso (IOC) en dispositivos de seguridad para detectar esta actividad en nuestra red.

Cryptojacking como medio de infección

Los actores maliciosos detrás de campañas de malware utilizan cryptojacking para poder infectar equipos que puedan brindarles potencia informática de manera gratuita para poder minar y obtener los moneros que deseen. Esto último dado que una de las principales características por la cual eligen XMRig sobre otros mineros es que facilita su utilización en procesadores comunes por encima de las tarjetas de video (GPU), el hardware dedicado (ASIC) y el hardware programable en campo (FPGA), características que los equipos comprometidos no suelen tener.

En base a lo anterior, datos reflejan que cerca de un 56% de malware dedicados a la minería de criptomonedas utilizan a XMRig en Latinoamérica, seguido de LemonDuck con un 27%.

Dentro de algunas de las amenazas que utilizan a XMRig se encuentran: VictoryGate y la botnet Phorpiex, quienes se dedican a distribuir a este minero en todos equipos que infectan.

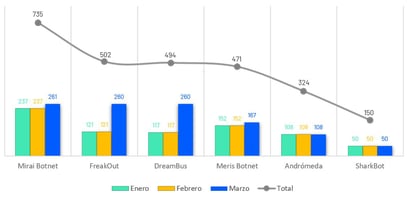

Botnet

Mirai

Dentro de este primer trimestre 2022, Mirai se mantiene liderando la presencia en territorio Nacional, este es un malware IoT de Linux que hace que las máquinas infectadas se unan a una red de botnets que se utiliza para ataques de denegación de servicio distribuido (DDoS). En el último tiempo, se ha observado una nueva variante de Mirai Linux que se propaga mediante la vulnerabilidad CVE-2021-44228 conocida como Log4Shell. Esta es posiblemente la primera variante de Mirai equipada con el código de explotación Log4Shell incorporado junto con una variante de Mirai, ya que la vulnerabilidad salió a la luz el 9 de diciembre de 2021.

Troyanos con mayor actividad en Chile y LATAM

Emotet

Chile es uno de los países más afectados por Emotet, este troyano Bancario se convirtió en el malware más frecuente en Chile durante el primer trimestre 2022, afectando a miles de usuarios a través del robo de sus credenciales bancarias y su información financiera, alcanzando a casi un 6% de las empresas del país.

Emotet es una infección de malware que se distribuye a través de campañas de spam con archivos adjuntos maliciosos. Si un usuario abre el archivo adjunto, las macros maliciosas o JavaScript descargan la DLL de Emotet y la cargarán en la memoria usando PowerShell. Una vez cargado, el malware buscará y robará correos electrónicos para usarlos en futuras campañas de spam y arrojará cargas útiles adicionales como TrickBot o Qbot que comúnmente conducen a infecciones de ransomware.

A nivel mundial, este peligroso troyano avanzado y autopropagable también es el malware que registra mayor cantidad de ataques, afectando a más del 5% de las compañías. Todo esto, según el Índice Global de Amenazas publicado recientemente por Check Point Research, la división de Inteligencia de Amenazas de Check Point. Esta Botnet también ha sido catalogada como el malware más peligroso del mundo, según la Royal Canadian Mounted Police (RCMP) habría infectado a más de 1,7 millones de computadoras en 226 países, incluidos 6.000 en Canadá esto hasta finales del año 2021.

A principios del 2021 una operación coordinada por Europol y Eurojust en conjunto con la policía del Reino Unido, la UE, Estados Unidos y Canadá logró derribar a Emotet. Las autoridades lograron tomar el control de la infraestructura de Emotet y enviaron cargas útiles (payloads) de limpieza a los equipos infectados.

El regreso de un malware como Emotet debe ser motivo de preocupación ya que podría facilitar la probabilidad de un aumento de las infecciones de ransomware. La falta de cargadores de malware podría incentivar que los ciberactores utilicen esta Botnet para aumentar las operaciones tendientes a desplegar ransomware.

InfoStealers con mayor actividad en Chile y LATAM

Infostealers, es el nombre genérico de programas informáticos maliciosos que se introducen a través de internet en un ordenador con el propósito de obtener de forma fraudulenta información confidencial del propietario, tal como su nombre, credenciales de acceso a sitios web, contraseñas, números de tarjetas bancarias o documentos con información clasificada. Asimismo, destacamos que gran parte de las variantes de este tipo de malware se comercializa por mercados negros siguiendo el modelo de Malware-as-a-Service.

En conclusión, su intención principalmente es lograr obtener todo lo que pueda utilizar para cumplir con las principales motivaciones de este tipo de campañas:

- Recompensa Económica

- Espionaje

- Ventaja corporativa o política

Uno de los patrones comunes es la utilización de mercados negros para comercializar este tipo de datos, aludiendo a la reutilización de credenciales para apoyar otras campañas ofensivas contra las mismas organizaciones, o simplemente, ofreciendo medios digitales para la adquisición de bienes a través de carding (venta de tarjetas bancarias o tarjetas de comercios prepagadas).

En 2021, el robo de credenciales fue la principal causa raíz de los incidentes de ciberseguridad. Al mismo tiempo, debido a que en la mayoría de los casos se puede identificar los datos personales de la víctima, es que esta actividad resulta tan rentable, puesto que:

Una filtración no solo expone credenciales actuales o pasadas, sino que también brinda información sobre los elementos y patrones clave de las contraseñas junto a algunos hábitos de reutilización; es un banco de información sin precedentes que puede dejar expuestos a aquellos usuarios con malos hábitos respecto a la “reutilización de contraseñas”.

Según estadísticas recopiladas en distintas empresas nacionales, el 84% de las personas admite que reutiliza contraseñas en varias de sus cuentas, lo que dispara los indicadores de riesgo para las empresas.

Para poder apalancar en gran medida este tipo de amenazas, recomendamos proteger las identidades con múltiples factores de autenticación, como también instaurar el hábito de no almacenar credenciales en los navegadores de internet, sino que en su reemplazo se recomienda utilizar gestores de credenciales, tales como Keepass. Es imperante adoptar los nuevos enfoques de la ciberseguridad.

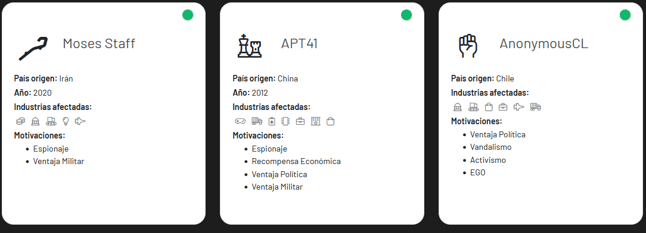

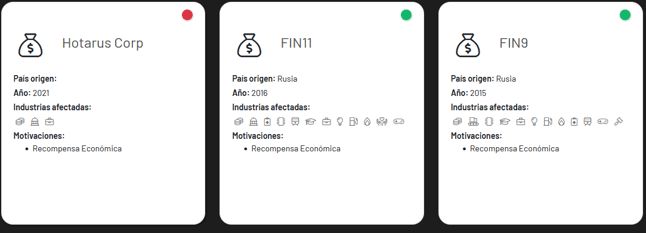

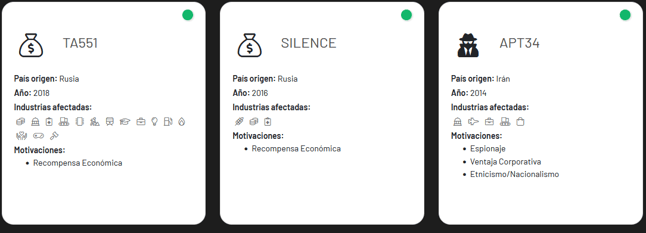

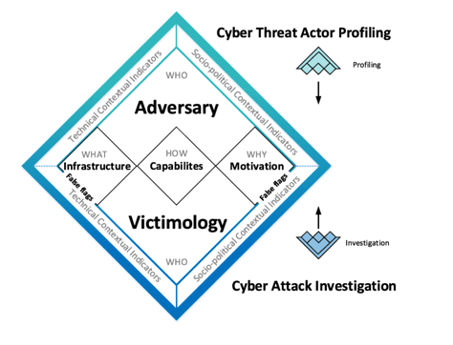

Grupo de actores de amenazas presentes en Chile

Una APT se refiere a una especie de ciberataque muy preciso y de alta sofisticación con múltiples vectores de ataque, ejecutado por grupos que a menudo son apoyados o financiados

por entes externos, siendo su premisa:

- Acuciosidad en la seguridad de sus operaciones.

- Bajas tasas de detección.

- Altas probabilidades de éxito en el cumplimiento de sus objetivos.

Las APT que atacan a Latinoamérica, buscan la explotación de sistemas, siendo su principal motivación la recompensa económica para financiar otras campañas manteniendo como factor indirecto, la comprobación de la efectividad de sus ataques, entendiendo un escenario donde predominan bajos estándares de ciberseguridad presentes en las infraestructuras y menor capacidad legal para responder, respecto a otros continentes.

Durante este primer trimestre, se evidenciaron continuos ataques dirigidos contra la banca nacional, instituciones y entes gubernamentales, principalmente de grupos provenientes de China, Corea del Norte, Irán y Rusia, a continuación listamos los grupos más connotados que mantuvieron o mantienen operaciones en nuestro país:

- Aún con presencia en Chile

- Grupo desmantelado o sin campañas activas

Grupo de actores de amenazas en el escenario mundial

UNC1151

Actor malicioso también conocido como “GhostWriter” cuya evidencia sugiere que su origen es Bielorrusia. Se le atribuye ataque con el malware destructivo WhisperGate a entidades del gobierno ucraniano en enero de 2022.

- País de origen: Bielorrusia

- Año inicio actividades: 2017

- Motivaciones: Espionaje, Ventaja política, Ventaja Militar

Sandworm

El grupo Sandworm, orientado a operaciones de espionaje, ha utilizado muchos recursos al realizar actividades ofensivas, caracterizado principalmente por su inclinación por el malware “Black Energy”, este grupo a menudo ha actualizado el malware disponible públicamente para ayudar a la actividad dirigida que se integró de buena forma con un día cero originado por este grupo. Este grupo tiene origen en Rusia y se presume conducción y apoyo en las operaciones a UNC1151.

- País de origen: Rusia

- Año inicio actividades: No observado

- Motivaciones: Espionaje, Ventaja política, Ventaja Militar

TA505

Proveniente de Rusia, lleva a cabo operaciones contra entidades bancarias de diferentes países, incluyendo Ucrania, por medio de ataques con malware del tipo RAT y Ransomware Clop. Se le atribuye la actual campaña reactivada de Phishing “MirrorBlast” y “Emotet”, además de explotación de vulnerabilidades de MS Exchange combinadas con SquirrelWaffle.

- País de origen: Rusia

- Año inicio actividades: 2014

- Motivaciones: Espionaje, Ventaja política, Ventaja Industrial

TA551

Grupo de ciberactores también conocido como Shathak o GOLD CABIN, su enfoque es la distribución activa de troyanos bancarios en Ucrania, con el objetivo de obtener credenciales y acceso a cuentas de víctimas.

Estos ciberactores son un grupo de amenazas relacionado con el malware utilizado en la clandestinidad de habla rusa que ha estado activo desde al menos 2018. El grupo de amenazas se ha centrado en los sectores de energía, atención médica, finanzas, fabricación y seguros en América del Norte, América del Sur, Europa y Japón.

- País de origen: Rusia

- Año inicio actividades: 2018

- Motivaciones: Espionaje, Beneficio económico, Ventaja Industrial

APT28

Es un grupo de ciberespionaje con un nexo con Rusia que ha empleado una variedad de metodologías y malware para incluir Spear Phishing, abrevaderos, recolección de credenciales y la explotación de plataformas móviles en la ejecución de campañas globales de espionaje.

Los objetivos de la campaña APT28 indican un interés específico en la recopilación de información destinada a proporcionar ventajas políticas y militares. Estas operaciones se han detectado afectando principalmente a entidades del sector público y privado en EE. UU., Europa, Noruega y Japón al igual que objetivos gubernamentales y militares en otras regiones, como América del Sur, Medio Oriente y entidades en México y Turquía.

- País de origen: Rusia

- Año inicio actividades: 2004

- Motivaciones: Espionaje, Ventaja política, Ventaja militar

APT29

Es un actor de ciberespionaje al que se relaciona con Rusia. Según los antecedentes disponibles, APT29 es un grupo patrocinado por un Estado Nación ubicado en Rusia. Este es un grupo con excelentes capacidades técnicas, las cuales incluyen una gama de herramientas desarrolladas a la medida para cada ataque, poseen una amplia infraestructura de mando y control (C2), que incluye infraestructura comprometida y una seguridad operativa de alto nivel.

Los objetivos principales de estos ciberactores desde donde se han enfocado a robar información y datos críticos son las áreas de servicios financieros, gobiernos, manufactura, hospitales, entre otras. Estas operaciones han sido detectadas en su mayoría en países de Europa y Norteamérica.

- País de origen: Rusia

- Año inicio actividades: 2008

- Motivaciones: Espionaje, Ventaja política, Ventaja militar, Ventaja Industrial

TEMP .Armageddon/Gamaredon

Se ha observado las campañas de TEMP.Armageddon con Rusia desde al menos 2013. Se estima que su objetivo principal es recopilar información sobre la seguridad nacional ucraniana y las entidades encargadas de hacer cumplir la ley en apoyo del interés nacional de Rusia.

En el actual conflicto en el este de Ucrania, se cree que este grupo continuará con las operaciones de espionaje contra objetivos de Ucrania y desarrollará aún más su capacidad técnica.

- País de origen: Rusia

- Año inicio actividades: 2013

- Motivaciones: Espionaje, Ventaja política, Ventaja militar, Ventaja Industrial

Dev-0589/UNC2589

Grupo financieramente motivado que ha operado con un alto grado de sigilosidad y que fué detectado en 2020, donde distribuía malware a través de campañas de spear phishing, con el objetivo de robar información y comprometer accesos contra la industria financiera y banca, salud, ingeniería y retail, concentrando sus actividades en países de Europa, Asia, África y Australia.

- País de origen: Rusia

- Año inicio actividades: 2020

- Motivaciones: Espionaje, Beneficio económico, Ventaja Industrial

Lazarus Group

Grupo de amenazas patrocinado por el estado de Corea del Norte que se ha atribuido a la Oficina General de Reconocimiento. El grupo ha estado activo desde al menos 2009 y, según los informes, fue responsable del ataque en noviembre de 2014 contra Sony Pictures Entertainment, como parte de una campaña denominada “Operation Blockbuster de Novetta”, donde se utilizó un malware del tipo wiper.

Los artefactos utilizados por Lazarus Group se correlacionan con otras campañas informadas, incluidas Operation Flame, Operation 1Mission, Operation Troy, DarkSeoul y Ten Days of Rain.

- País de origen: Corea del Norte

- Año inicio actividades: 2009

- Motivaciones: Espionaje, Beneficio económico, Ventaja Industrial, Ventaja política, Ventaja militar

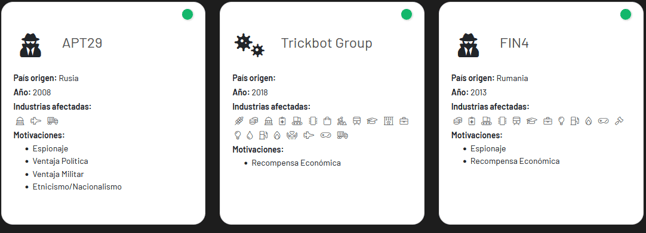

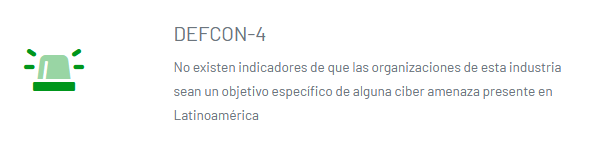

¿Qué es un DEFCON?

Un “DEFCON” se define como un estado de alarma y/o alerta, utilizado en el ámbito militar para mantener un grado de alistamiento previo a una posible respuesta ante la agresión de una amenaza que se encuentra presente en el teatro de operaciones.

En el ámbito de industrias e infraestructura crítica, ENTEL ha introducido el concepto DEFCON con el fin de categorizar los niveles de amenazas en ciberseguridad a las que diferentes industrias se ven expuestas contínuamente.

La adaptación de los DEFCON al mundo tecnológico y en este caso, a la ciberseguridad, responde a cada uno de los vértices propuestos por el “Modelo Diamante”, que se enfoca en analizar la amenaza desde cuatro enfoques:

- Adversario

- Capacidades y motivaciones

- Infraestructura

- Víctima

De esta manera, cada DEFCON viene a responder una serie de interrogantes relacionadas a los 4 enfoques mencionados del Modelo Diamante y relacionar cada uno de estos a aquellas amenazas que se encuentran presentes (posibles o inminentes).

Por ejemplo, si se desea conocer el nivel de exposición a una amenaza y de esta forma, determinar el DEFCON en que se encontraría una organización, luego de una serie de análisis del teatro de operaciones y otras características (complejidad del ataque, artefactos utilizados por la amenaza, tipo de negocio u organización objetivo, etc.), se debe considerar siempre el historial de últimos ataques sufridos en el período (mínimo 3 meses), con el objeto de conocer parte de la infraestructura del adversario y establecer posibles relaciones entre sí.

DEFCON por industria

Los DEFCON se clasifican en cuatro niveles dependiendo su criticidad, como se describen a continuación:

DEFCON - 4

Un DEFCON 4 es una amenaza conocida y con operaciones de nivel “generalizado”, no tiene objetivos definidos (por lo general utiliza ataques de phishing bancario poco sofisticados contra personas naturales) y reutiliza exploits o programas maliciosos desplegados anteriormente o en otras campañas (como InfoStealers arrendados o de suscripción). Generalmente, se observa a personas con conocimiento nulo o básico en técnicas de explotación de sistemas, que abusan del copiado de código de otros atacantes, apoyándose en foros y otro tipo de acceso a

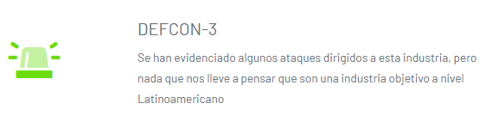

DEFCON - 3

Para el caso de DEFCON 3, se observa un adversario con mejores capacidades y conocimiento un poco más amplio en seguridad de sistemas, capaz de desarrollar algunas herramientas y trazar objetivos mayores (grandes organizaciones, por ejemplo).

Las vulnerabilidades y brechas de seguridad que explota ya se encuentran previamente publicadas, por lo que normalmente vulnera sistemas obsoletos y desactualizados. Este adversario, conoce infraestructuras de redes y entiende cómo efectuar un ataque, sin embargo, su nivel de operaciones no logra traspasar los sistemas de seguridad perimétricos debidamente actualizados de una organización, por lo cual recurre a herramientas del tipo Maas (Malware as a Service) para consolidar el acceso a un sistema.

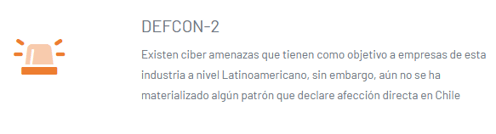

DEFCON - 2

En los niveles más altos, como en DEFCON 2, se observa a un atacante sofisticado, a menudo con un alto nivel de conocimiento en infraestructuras de red y seguridad, con la capacidad de desarrollar sus propias herramientas y con objetivos ya definidos, con motivaciones que incluyen el beneficio económico y reputacional.

En este nivel, la amenaza se vuelve importante, por el alcance de las operaciones desplegadas y los artefactos utilizados, los que pueden incluir el modelo MaaS y RaaS (Ransomware as a Service).

Aquí, se observan ataques de operadores de ransomware y despliegue de herramientas de hacking complejas (como Cobalt Strike o Core Impact) y explotación de vulnerabilidades críticas de complejo acceso.

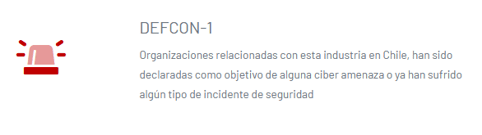

DEFCON - 1

Un estado de alerta DEFCON 1 es cuando la industria u organización se ve amenazada por un enemigo cuyas capacidades técnicas son altamente peligrosas, es un adversario que se encuentra en constante desarrollo de nuevas tácticas, confecciona sus propias herramientas “a medida” para explotar vulnerabilidades desconocidas (zero day), con un objetivo muy claro y motivaciones que generalmente van más allá del beneficio económico, posiblemente patrocinado por gobiernos y con búsqueda de ventaja industrial, económica o simplemente extorsión y sabotaje.

El daño provocado por este adversario es de un impacto muy crítico, con incluso la posibilidad de destruir un negocio.

Aquí se observan actividades de grupos y operadores de ransomware con técnicas sofisticadas de explotación que hacen uso de 0-day, grupos organizados del tipo APT y espionaje.

Infraestructura Crítica

Infraestructura Crítica La cultura a nivel nacional está tendiendo a adoptar la ciberseguridad como parte de los procesos de negocios de las empresas, buscando alinearse al Proyecto de Ley Marco de Ciberseguridad e Infraestructuras Críticas recientemente ingresado al senado para su primer trámite constitucional.

Sin embargo, muchas de las compañías que responden a esta categoría utilizan sistemas SCADA y deben adelantarse a los requerimientos regulatorios, no solo porque se requerirá eventualmente, sino también porque hoy están expuestas a riesgos de seguridad que pueden ser devastadores a nivel operacional, productivo, de servicios y económico.

Las organizaciones en Chile que utilizan ICS tienen a su disposición un conjunto de normas generadas por la International Society of Automation (ISA), y que desde el año 2010 actualizaron la documentación de la norma IEC62443 (anteriormente ISA99) cuyo principal objetivo es la defensa en profundidad y que además se amplía la seguridad a otros ámbitos, desde los fabricantes hasta los operadores.

De acuerdo a la evidencia observada y analizada durante el primer cuarto del 2022, diferentes amenazas se encuentran operando en el territorio nacional, habiendo comprometido organizaciones con presencia en Chile y otros países.

Dado lo anterior y en concordancia con este escenario, el FBI emitió un comunicado donde informa del aumento de actividad de ataques contra infraestructura crítica en Estados Unidos, centrándose en una serie de víctimas en múltiples sectores de infraestructura crítica, incluidos los servicios financieros, fabricación crítica e instalaciones gubernamentales.

El aviso del FBI, en conjunto con CISA, indican que varias víctimas informaron fallas de seguridad de aplicativos de uso común para el servicio de correo electrónico en las instalaciones, las que se consideran como el vector probable de intrusión.

Esto nuevamente pone en evidencia el nivel de exposición de las organizaciones que utilizan recursos obsoletos y con baja gestión de la seguridad en sus sistemas de control industrial, los que claramente son una pieza transversal en cualquier ubicación del planeta.

Es así como durante la primera parte del año, se observaron campañas y operaciones destinadas a desestabilizar organizaciones, así como la aplicación de extorsión para conseguir beneficios económicos y ventaja industrial.

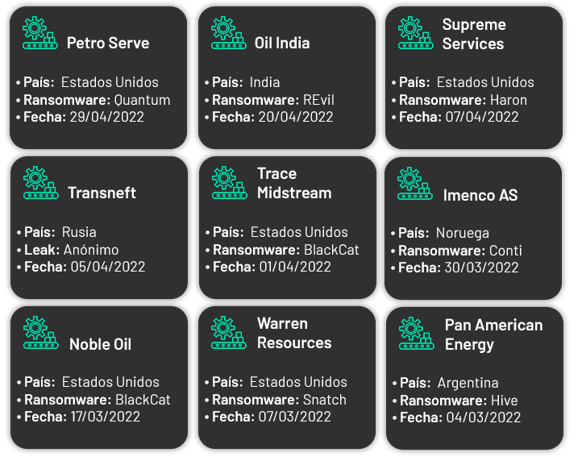

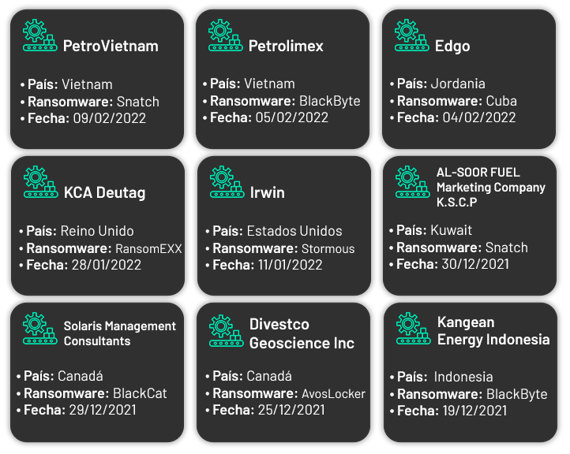

Principales ataques a ICS industria petrolera:

Principales ataques a ICS industria de telecomunicaciones:

- A1 HRVATSKA en croacia sufre leak con información de 200.000 clientes

- Vodafone Ucrania sufre una pérdida masiva de conectividad en servicio de telefonía e internet móvil

- Vodafone Portugal sufre un ataque (aparente DDoS) que interrumpió sus servicios 4G y 5G en todo el territorio.

- Thailand Telecom Company en Tailandia sufre ataque por ransomware LeakTheAnalyst

Principales ataques a ICS entidades bancarias:

- Privatbank y Oschadbank, los principales bancos estatales de Ucrania sufren DDoS interrumpiendo sus servicios

- Royal Bank of Canada, BMO, Scotiabank y Canadian Imperial Bank of Commerce, los principales bancos de Canadá sufren interrupción de sus servicios, inclusive limitando el retiro de dinero desde ATM

- Investigadores de Mandiant advierten sobre posibles ciberataques globales por parte de Rusia a industrias bancarias.

- Nueva Zelanda lanza comunicado advirtiendo a banca local de posibles efectos colaterales del conflicto Rusia Ucrania

ICS en Chile y su exposición

Debido a la convergencia de las redes de IT/OT, a nivel nacional, a la fecha aún se evidencian algunos activos integrados a redes OT que cuentan con servicios críticos expuestos a Internet que están siendo activamente explotados por las amenazas.

De acuerdo a lo anterior, los accesos RDP a sistemas SCADA, siguen representando brechas de seguridad en los sistemas que podrían ser utilizadas por ciberdelincuentes para realizar actividades que puedan comprometer las operaciones de estas organizaciones.

Es necesario disminuir la superficie de ataque expuesta a Internet de los recursos ICS, bajo la premisa de conocer cualquier posible brecha de seguridad que pueda ser explotada por alguna amenaza. Con una mirada tanto en lo tecnológico como en la cultura implantada a los colaboradores/usuarios.

En el ámbito tecnológico se refiere a prácticas que contribuyen a reducir la visibilidad con la cual un ciberdelincuente podría tener acceso a los recursos tecnológicos. La exposición de puertos abiertos innecesarios o el uso de protocolos no requeridos podrían contener alguna vulnerabilidad que pudiera ser aprovechada por algún ciberdelincuente.

Para contextualizar ciertos escenarios en donde los riesgos asociados a ataques contra ICS se observaron con fuerza, basta observar las consecuencias por la crisis generada en Europa del Este entre Rusia y Ucrania, el cual ha llevado al mundo entero a poner los ojos sobre este territorio donde cabe destacar que hasta el momento no se han evidenciado desescaladas del conflicto.

De aquí, la evolución de los ataques y de aquellas operaciones que podrían tocar LATAM surgieron como base para lo que actualmente se comienza a presentar, poniendo un escenario complejo para las organizaciones que responden por infraestructura crítica.

El conflicto Rusia - Ucrania y el uso de Malware destructivo

En el escenario bélico actual entre Rusia y Ucrania que data desde finales de febrero del presente año, han “revivido” amenazas que habían quedado un tanto olvidadas o habían sido desplazadas por otros Malware más sofisticados, cuyo enfoque se había trasladado completamente en la obtención de beneficio económico. En este punto, la referencia señala específicamente a las herramientas del tipo “Wiper”, las cuales están tomando un mayor protagonismo en este campo de acción, ya que su principal objetivo es destruir infraestructuras, sistemas, archivos o similares.

Desde el punto más básico que se debe considerar en un ataque que incluya piezas complejas de malware, hasta la consolidación del objetivo/víctima, no deja de llamar la atención la “facilidad” que supone el uso de estos artefactos al momento de desplegarlos contra un sistema, toda vez que en muchas ocasiones, no es necesario poseer conocimientos en ciberseguridad para el uso de estas “herramientas”

La utilización de malware destructivo del tipo “Wiper”, no es nuevo y se remonta a otros ataques observados en 2012, donde grandes corporaciones han sufrido compromiso de sus datos, sin la intención de pedir un rescate por la recuperación de estos.

Pero ¿qué son los ataques de Wiper Malware?, un ataque con un malware de tipo Wiper, implica borrar/sobrescribir/eliminar datos de la víctima (como ya se había mencionado anteriormente). A diferencia de los ataques típicos con ransomware (u otro malware), que tienden a ser para obtener ganancias monetarias, los ataques con “wipers” son destructivos por naturaleza y, a menudo, no implican un rescate. El malware de este tipo, a menudo, se usa para causar daño y perjuicio, como también para cubrir las huellas de un robo de datos por separado.

Wiper Malware a través de los años

Apreciación

Habiendo observado el uso de los artefactos analizados en diferentes operaciones, es preciso señalar que el interés de aquellas amenazas que buscan obtener ventaja industrial, no apunta netamente a “negociar”, por cuanto se debe tener en cuenta que sus actividades buscan netamente el causar daño irrecuperable.

Es claro que las futuras operaciones centren su esfuerzo principalmente en los sectores de gobierno, energía, banca y combustibles, dado que las diferentes campañas llevadas a cabo en LATAM y Chile durante fines del año pasado e inicios del presente, sugieren claramente que luego de cumplir el objetivo final del ataque, cubrir los rastros o huellas es imprescindible y debe llevarse a cabo por medio de la destrucción de todo aquello que podría usarse como evidencia, ya que normalmente los actores de amenaza orientan sus esfuerzos a mantenerse en el anonimato y clandestinidad, nuevamente presentando una problemática de atribución.

Se espera que en el futuro próximo nuevamente se observen ataques destructivos relacionados a estos grupos, por cuánto grandes actores maliciosos “prueban terreno” en la infraestructura nacional, poniendo en evidencia diferentes sucesos relacionados a grandes ataques con resultados muy negativos, lo que nuevamente pone en alerta a los sectores que pudiesen ser el objetivo de posibles operaciones que silenciosamente, se vienen orquestando desde la anonimidad.

Es preciso señalar que dada las circunstancias actuales ya conocidas por diferentes medios, hay una clara señal de las nuevas técnicas y herramientas que serán empleadas para obligar a las organizaciones comprometidas a someterse a extorsiones o simplemente, la pérdida total de sus datos, lo cual sugiere nuevamente prepararse para un cambiante escenario hostil que se espera impacte en un futuro cercano.

Por otra parte, los ataques con malware sofisticado (ransomware, wiper e infostealer), seguirán al alza y con una alta actividad con objetivos cada vez más críticos, por cuanto se ha observado una tendencia hacia la extorsión en varias instancias posterior a un ataque, presentándose en las últimas semanas evidencia de nuevas operaciones relacionadas al uso de malware destructivo sin ánimo de “devolver” el acceso a los datos comprometidos.

Por lo tanto, la estadística y experiencia en cuanto a los sucesos observados en LATAM y el mundo, demuestran un escenario con una amenaza que se encuentra operando peligrosamente cerca de Chile, lo que pone en evidencia la exposición a futuros ataques que aprovechen vulnerabilidades y otros vectores de ataque.